CVE-2024-3400 PAN-OS:Palo Alto Networks PAN-OS GlobalProtect 功能中一个非常严重的零日漏洞

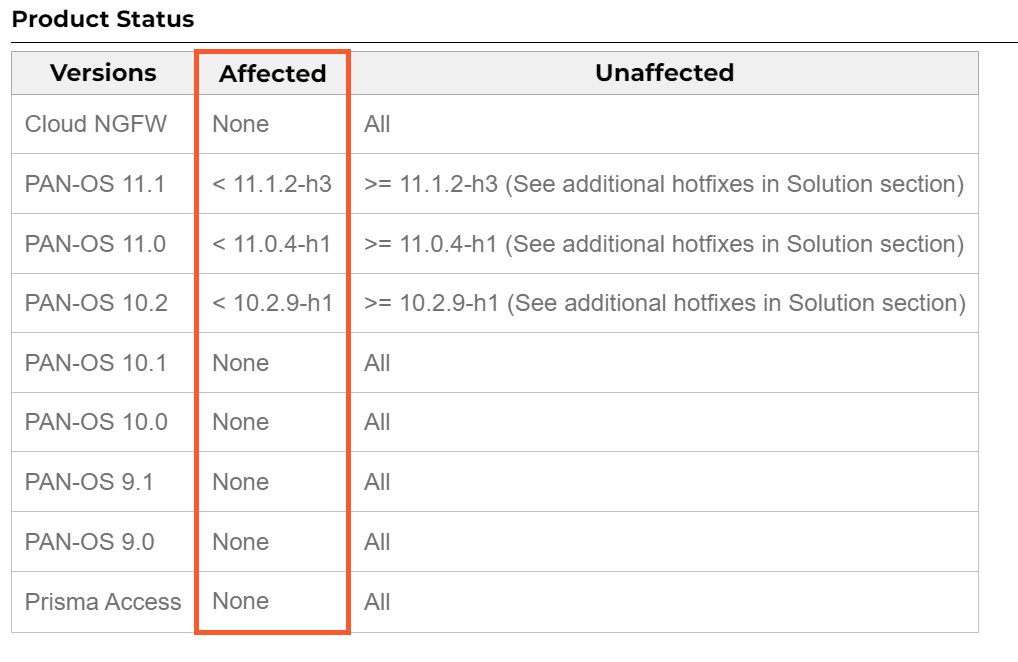

该问题已在PAN-OS 10.2.9-h1、PAN-OS 11.0.4-h1、PAN-OS 11.1.2-h3等热修复版本中得到解决,并且在所有后续的PAN-OS版本中也已解决。关于即将发布的热修复程序的具体预计到达时间,请参阅下面的详细信息。在Palo Alto Networks PAN-OS软件的GlobalProtect功能中,针对特定PAN-OS版本及其特定配置特征存在一个命令注入漏洞,这

Palo Alto Networks披露了Palo Alto Networks PAN-OS GlobalProtect 功能中的一个非常严重的零日漏洞,该漏洞存在远程代码执行 (RCE) 风险,并且正在被“能力很强的威胁行为者”利用。

在Palo Alto Networks PAN-OS软件的GlobalProtect功能中,针对特定PAN-OS版本及其特定配置特征存在一个命令注入漏洞,这可能允许未经身份验证的攻击者在防火墙上以root权限执行任意代码。

云下一代防火墙(Cloud NGFW)、Panorama设备以及Prisma Access不受此漏洞的影响。

关于漏洞

该critical漏洞的编号为CVE-2024-3400,CVSS 最高评分为 10。Palo Alto Networks 的修补程序已在 4 月 14 日(周日)公布。该命令注入缺陷源于 GlobalProtect安全远程访问功能可能允许未经身份验证的远程攻击者在 PAN-OS 防火墙设备上执行任意代码。

CVE-2024-3400 及其利用是由 Volexity 的研究人员发现的,他们在周三和周四收到了来自两个客户防火墙的可疑网络流量的警报。在首次利用漏洞被发现后不久,Volexity 就向 Palo Alto Networks 报告了该漏洞,Volexity 和 Palo Alto 均于4/12公开披露了该漏洞。

已知受到影响的版本

漏洞触发条件

要触发这个漏洞,需要同时满足下面三个条件:

- PAN-OS versions 10.2 or greater

- GlobalProtect Gateway enabled

- Telemetry enabled

临时解决办法

- 1,在 Global Protect Internet的 interface 线路上,使用 TP 部署 Policy - Threat ID 95187 (Applications and Threats content version 8833-8682)

- 2,先 Disable Telemetry。达到破坏触发条件的目的。

If your next-generation firewall is configured to share data with Palo Alto Networks, you can disable this sharing by:- 2.1 Navigate to DeviceSetupTelemetry

- 2.2 Edit the Telemetry widget.

- 2.3 Uncheck the Enable Telemetry box.

- 2.4 Click OK, and then commit your changes.

Any telemetry data currently stored in Cortex Data Lake is automatically purged one year after your firewall uploaded it. Optionally, if you do not want the data to reside in Cortex Data Lake for this amount of time after you disable telemetry, open a support ticket and ask Palo Alto Networks to purge your telemetry data.

解决办法

该问题已在PAN-OS 10.2.9-h1、PAN-OS 11.0.4-h1、PAN-OS 11.1.2-h3等热修复版本中得到解决,并且在所有后续的PAN-OS版本中也已解决。针对其他广泛部署的维护版本,也将提供热修复程序来解决这个问题。关于即将发布的热修复程序的具体预计到达时间,请参阅下面的详细信息。

PAN-OS 10.2:

- 10.2.9-h1 (Released 4/14/24)

- 10.2.8-h3 (ETA: 4/15/24)

- 10.2.7-h8 (ETA: 4/15/24)

- 10.2.6-h3 (ETA: 4/15/24)

- 10.2.5-h6 (ETA: 4/16/24)

- 10.2.3-h13 (ETA: 4/17/24)

- 10.2.1-h2 (ETA: 4/17/24)

- 10.2.2-h5 (ETA: 4/18/24)

- 10.2.0-h3 (ETA: 4/18/24)

- 10.2.4-h16 (ETA: 4/19/24)

PAN-OS 11.0:

- 11.0.4-h1 (Released 4/14/24)

- 11.0.3-h10 (ETA: 4/15/24)

- 11.0.2-h4 (ETA: 4/16/24)

- 11.0.1-h4 (ETA: 4/17/24)

- 11.0.0-h3 (ETA: 4/18/24)

PAN-OS 11.1:

- 11.1.2-h3 (Released 4/14/24)

- 11.1.1-h1 (ETA: 4/16/24)

- 11.1.0-h3 (ETA: 4/17/24)

可能的危害

操作系统命令注入(Operating System Command Injection)漏洞指的是在GlobalProtect软件中发现的一种安全缺陷,攻击者可以通过构造恶意输入,使得应用程序在未经适当过滤的情况下将其内容作为操作系统命令执行。如果GlobalProtect存在这样的漏洞,攻击者可能会利用它来执行任意操作系统命令,进而可能取得系统的控制权、窃取敏感信息、破坏数据或执行其他恶意操作。对于此类漏洞,通常需要原厂及时发布安全更新或补丁以修复此安全隐患。

更多推荐

已为社区贡献9条内容

已为社区贡献9条内容

所有评论(0)