密评实战之网络和通信安全

密评

商用密码应用安全性评估简称“密评”,在实际测评中,我们应该注意那些内容呢,下面跟小编一起了解网络和通信安全的实际测评。

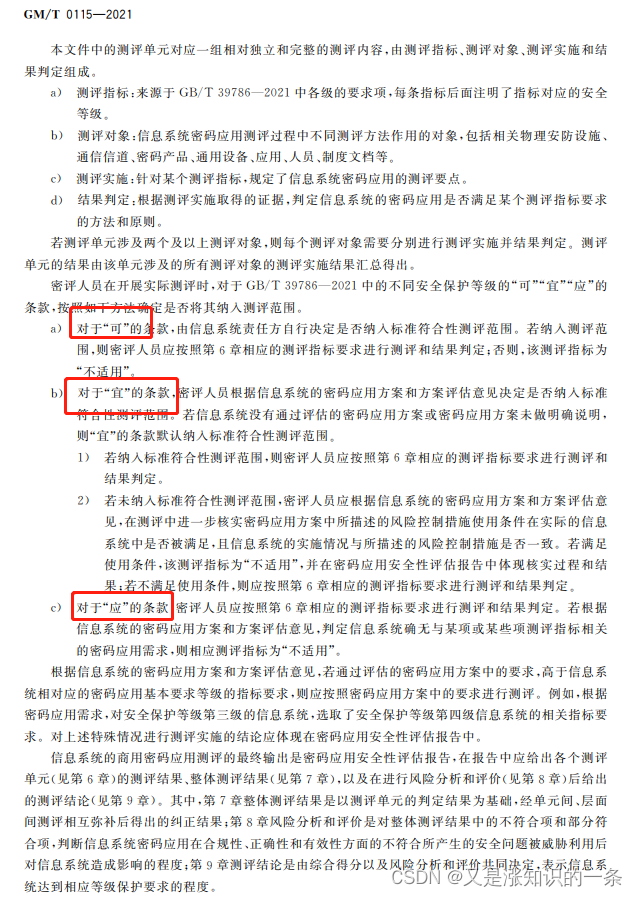

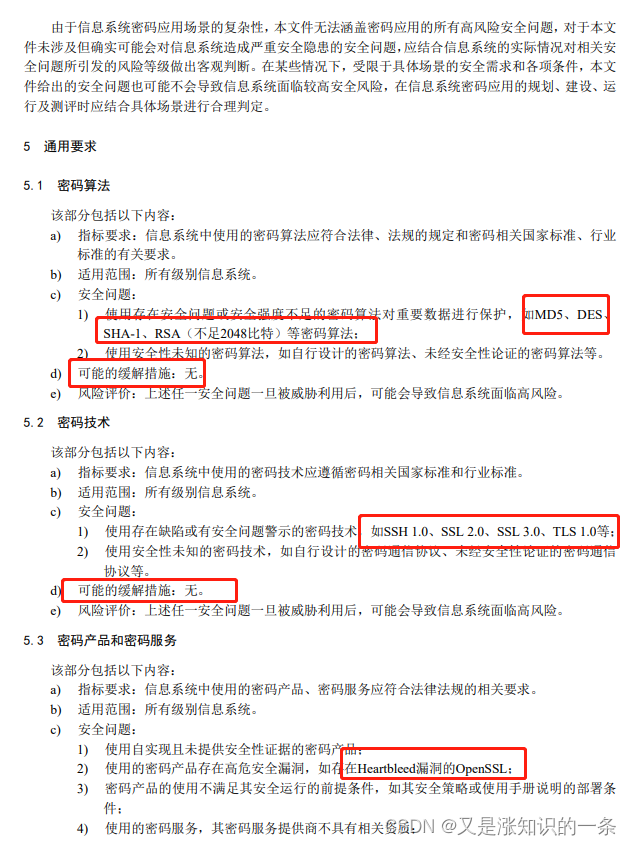

依据标准:

《GB/T 39786-2021 信息安全技术 信息系统密码应用基本要求》

《GM/T 0015-2021 信息系统密码应用测评要求》

《信息系统密码应用高风险判定指引-202112》

《GM/T 0016-2021 信息系统密码应用测评过程指南》

网络和通信安全测评

依据《GB/T 39786-2021 信息安全技术 信息系统密码应用基本要求》

以三级信息系统为例:

背景

某三级信息系统的用户在办公内网络下,可以通过PC端国密浏览器使用国密 SSL 协议访问信息系统;运维人员在互联网下通过VPN接入信息系统进行运维,网络边界的访问控制信息由边界VPN自身实现。不存在外部设备接入的需求。网络拓扑图如下所示:

第一步:明确通信信道

根据背景可知,该系统可分为2条信道:第一条:办公内网国密浏览器与信息系统之间的通信信道;第二条:互联网VPN客户端与办公内网VPN之间的运维通信信道。

第二步:明确需要抓取的证据

小编在实际测评中发现,不同的测评机构,对测评证据的把控略有不同,现小编根据自己的经验进行总结。

| 网络和通信安全测评指标 | 需采集的证据 | |

| 1 | 身份鉴别 |

1.查看密码产品是否具有商用密码产品认证证书; 2.检查站点证书的有效性; 3.验证证书链是否完整; |

| 2 | 通信数据完整性 |

1.查看数据包的算法套件; 2.查看国密浏览器的配置文件; |

| 3 | 通信过程中重要数据的机密性 |

1.查看数据包的算法套件; 2.查看数据加密特征(不推荐); 3.查看国密浏览器的配置文件; |

| 4 | 网络边界访问控制信息的完整性 | 1.配置检查 |

| 5 | 安全接入认证 | 一般三级系统不涉及 |

第三步:针对信道进行实战抓包分析

第一条信道:办公内网国密浏览器与信息系统之间的通信信道的通信数据包。

具体步骤如下图所示:

1.身份鉴别

测评指标:应采用密码技术对通信实体进行身份鉴别,保证通信实体身份的真实性;

证据一:根据背景查验国密浏览器是否具有商用密码产品认证证书,证书型号与产品型号是否一致。证据如下图所示

通过wireshark抓取通信数据包,可以发现,国密浏览器确实使用了GMTLSv1协议进行通信。(小编在这里插一句,一般来讲,只有国密浏览器才能使用GMTLS协议)

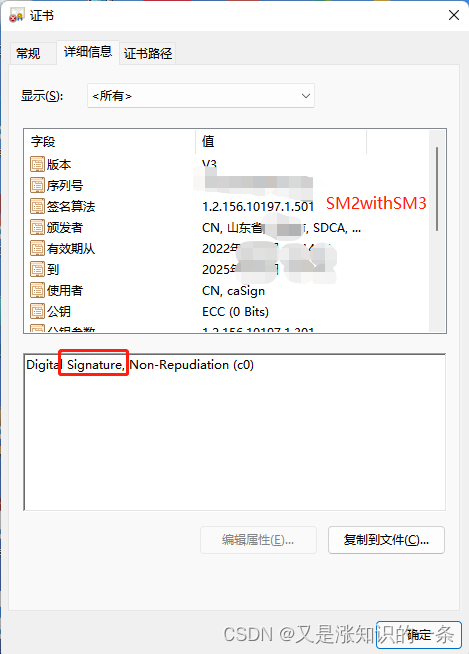

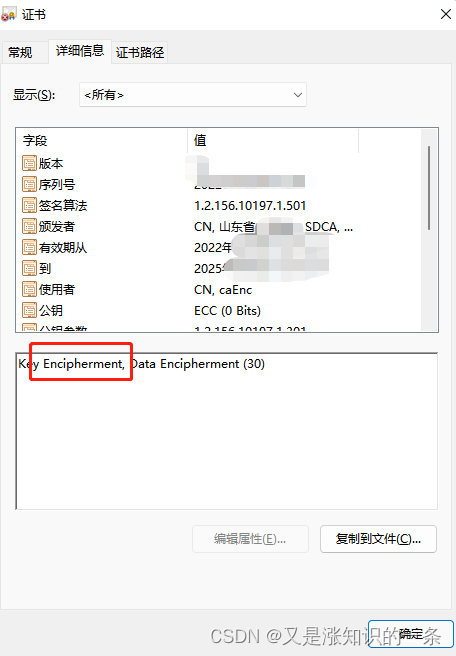

证据二:根据数据包,找到Certificate流量,该流量中包含两张证书:一张签名证书、一张加密证书,验证证书的有效性。

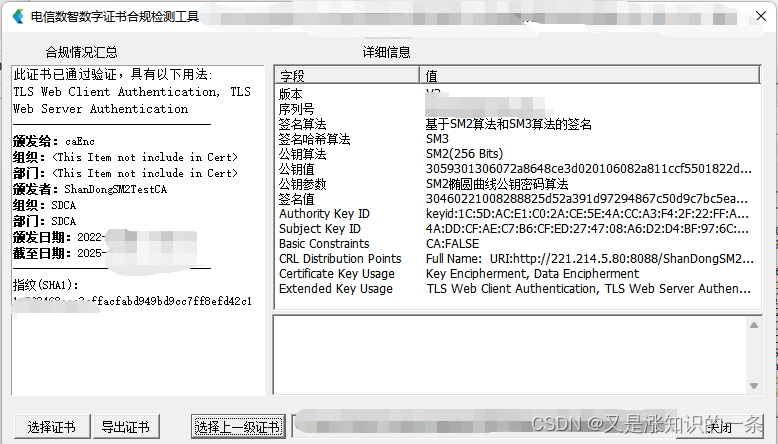

导出两张证书,查看颁发者、使用者、有效期等信息是否合规。

由上图可知,证书由山东CA颁发,山东CA属于合规的第三方认证机构且在有效期内;证书使用方式分别为签名、加密;证书在有效期内使用。

证据三:验证证书链是否合规(对于实际测评中,如果没有上级证书,需要去国家电子认证根CA网站找到对应的CA机构下载CA机构根证书或者国家CA根证书去进行验证,不能直接判定不符合)

由上图可知该证书链完整,证书验证通过。

以上证据均为密码产品部署合规的情况下截取的证据,那么会不会存在证书验证不通过的问题呢,答案是有的。小编也整理了证书链不合规的截图,如下:

上图就是采用HTTPS协议进行登录,在前端也可以查阅站点证书,但是会提示不安全,这就是证书链缺失导致的安全风险。针对该风险,小编也请教了密评专家,得到了以下答复“如果确实是无法验证证书有效性,k不得分”,“如果是浏览器无法验证证书有效性,则密码就使用无效,D=0”。

2.通信数据完整性、通信过程中重要数据的机密性

测评指标: 应采用密码技术保证通信过程中重要数据的机密性。宜采用密码技术保证通信过程中数据的完整性;

证据一: 对于网络层而言,数据传输一般通过算法套件实现数据的机密性和完整性,查看服务器发送给客户端的Service Hello数据包。

证据二:验证加密数据长度,查看其特征值是否满足加密特征

找到已加密的数据流量分析其加密数据长度,如下图所示:

通过字符串统计工具可知该加密数据长度480Hex=1920bit,满足128的15倍整数。

通过字符串统计工具可知该加密数据长度1000Hex=40000bit,不满足128的整数倍

对于证据二,小编也是有疑惑,在此不推荐。通过对比加密的数据长度可以,加密长度如果是128bit 的整数倍,那么就符合SM4 的加密特征,反之不符合。小编通过对比数据删选发现,加密数据的长度并非均满足128 bit,存在偶然性;然后不满足128倍数的加密数据,小编也发现他们存在一个共性那就是加密数据长度一致,均在1000Hex,通过查阅资料在博客中发现,是由于实际中编码的问题,导致数据长度有所偏差。也欢迎小伙伴留言指正。

证据三:查看国密浏览器的配置文件是否打开

经配置检查发现,国密浏览器支持GMSSL协议且已启用,如下图。

3.网络边界访问控制信息的完整性

测评指标:宜采用密码技术保证网络边界访问控制信息的完整性;

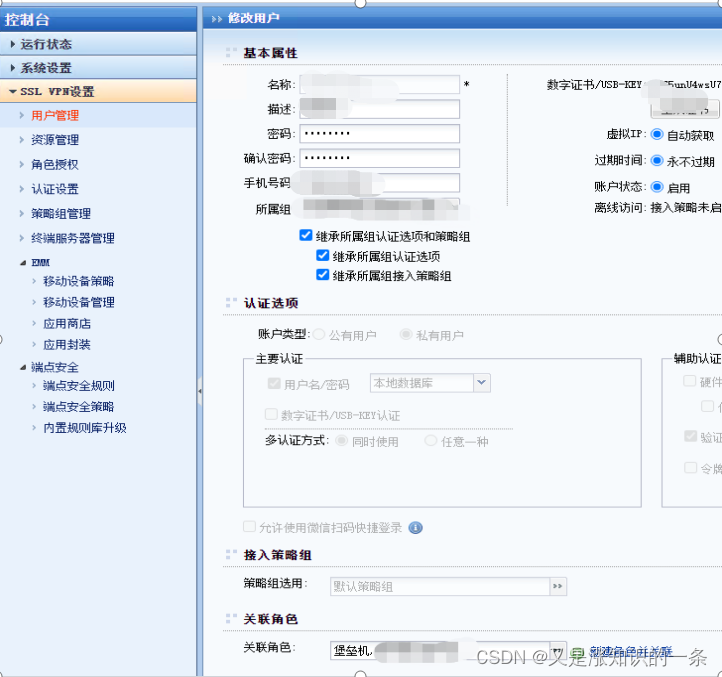

证据一:一般来讲,网络边界的访问控制信息存储在边界防火墙或者边界网关设备中(VPN),具体如下图展示:

上图VPN登录已跟运维人员进行绑定且采用数字证书进行认证,非指定人员无法登录和篡改信息。具体访问控制信息的判定需要小伙伴根据实际情况进行把控判定。

上图为防火墙的访问控制列表, 防火墙并非密码设备,无法进行完整保护。具体访问控制信息的判定需要小伙伴根据实际情况进行把控判定。

第二条信道:互联网VPN客户端与办公内网VPN之间的运维通信信道。

1.身份鉴别

证据一:根据背景查验VPN是否具有商用密码产品认证证书,证书型号与产品型号是否一致。证据如下图所示

证据二:根据数据包,找到Certificate流量,该流量中包含两张证书:一张签名证书、一张加密证书,验证证书的有效性。

同第一条信道,导出两张证书,查看颁发者、使用者、有效期等信息查验其是否合规。

证据三:验证证书链是否合规(对于实际测评中,如果没有上级证书,需要去国家电子认证根CA网站找到对应的CA机构下载CA机构根证书或者国家CA根证书去进行验证,不能直接判定不符合)。

验证过程同第一条信道,略。

2.通信数据完整性、通信过程中重要数据的机密性

证据一: 对于网络层而言,数据传输一般通过算法套件实现数据的机密性和完整性,查看服务器发送给客户端的Service Hello数据包。

证据二:验证加密数据长度,查看其特征值是否满足加密特征。

验证过程同第一条信道,略。

证据三:查看VPN的配置文件是否打开

经查看VPN配置信息发现其内部配置的算法与协议使用的算法一致,符合要求。

3.网络边界访问控制信息的完整性

略,与第一条信道同理。

以上内容均为小编个人理解,如有不妥,欢迎留言指正。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)