备战2025FIC-重做2024FIC线上赛服务器集群部分——第四届全国网络空间取证竞赛wp

为备战2025fic,一起回顾2024fic线上赛的题目。

检材密码:

2024Fic@杭州Powered~by~HL!

手机部分wp👇

备战2025FIC-重做2024FIC线上赛手机部分——第四届全国网络空间取证竞赛wp-CSDN博客

计算机部分wp👇

备战2025FIC-重做2024FIC线上赛计算机部分——第四届全国网络空间取证竞赛wp-CSDN博客

前言:

本篇wp为图在上,文字说明在下

回顾2024fic线上赛题目以备战今年的4.26FIC大赛🔥🔥

案情设计:

2024年4月,卢某报案至警方,声称自己疑似遭受了“杀猪盘”诈骗,大量钱财被骗走。卢某透露,在与某公司交流过程中结识了员工李某。李某私下诱导卢某参与赌博游戏,起初资金出入均属正常。但随后,李某称赌博平台为提升安全性,更换了地址和玩法,转为通过群聊抢红包形式进行赌博。随着赌资不断增加,卢某投入巨额资金后,发现无法再访问该网站,同时李某也失去联系,卢某遂意识到自己被骗。

在经济压力下,卢某选择报警,并承认参与赌博活动,愿意承担相应法律后果。警方依据卢某提供的线索和手机数据,迅速锁定犯罪团伙,并在一藏匿地点成功抓获犯罪嫌疑人李某和赵某。警方对嫌疑人持有的物品进行了证据固定:

李某手机被标记为检材1,窝点内服务器为检材2,赵某使用的计算机为检材3。

接下来,请取证工作者根据案情和这些检材进行深入分析,并解答后续问题。

检材2:窝点内服务器

服务器操作的一些基本常识在本篇博文就不提了

有零基础取证人想学习服务器集群取证的可以参考博主写的👇,比较详细

2025“獬豸杯”全国电子数据取证竞赛-k8s服务器取证wp_獬豸杯服务器-CSDN博客

esxi服务器

详细了解esxi服务器👇

1. esxi服务器的esxi版本为?

必要截图:

将服务器镜像导入火眼,火眼无法分析,这是因为镜像里有多个虚拟机vmdk镜像,是正常的。

点击仿真即可

仿真后可在金火眼中看到识别的操作系统版本

答案:6.7.0

2. 请分析ESXi服务器,该系统的安装日期为:

A. 2024年3月12日星期二 02:04:15 UTC

B. 2024年3月12日星期二 02:05:15 UTC

C. 2024年3月12日星期二 02:06:15 UTC

D. 2024年3月12日星期二 02:07:15 UTC

必要截图:

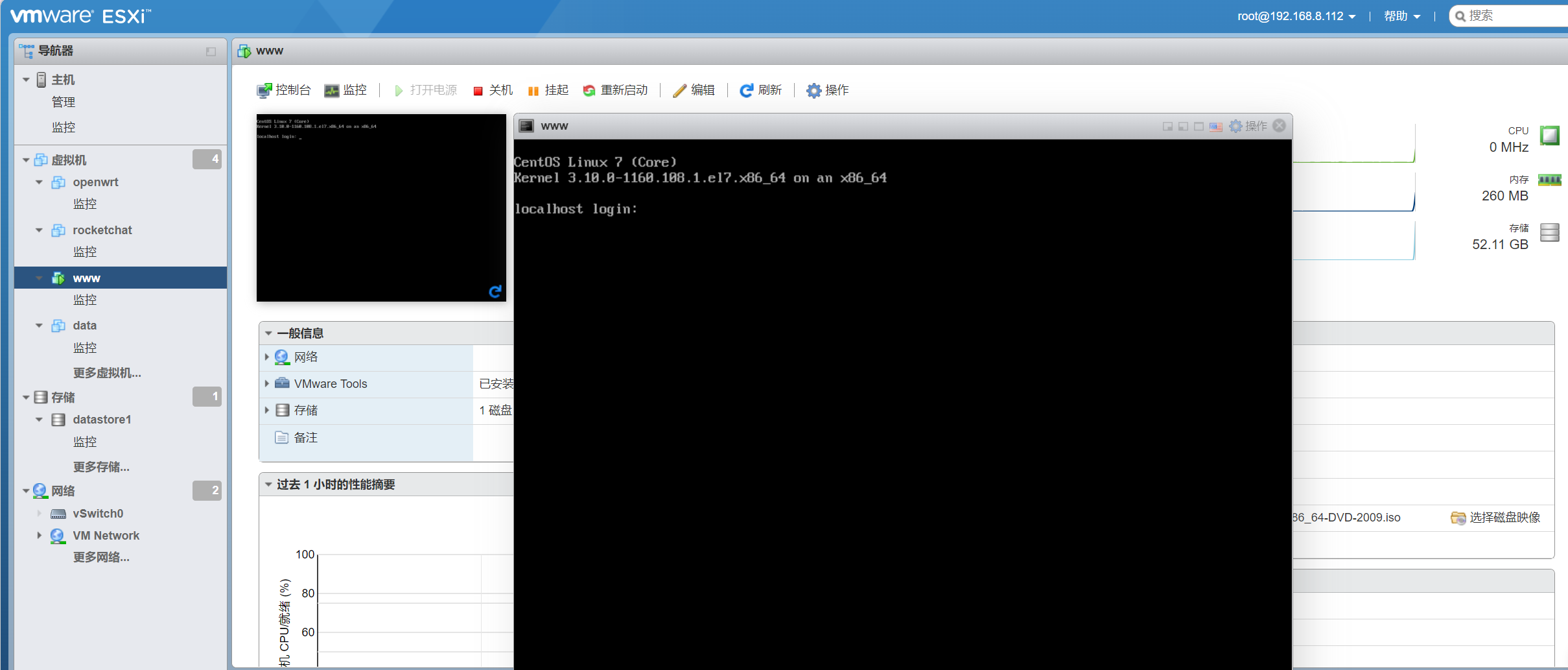

vmvare仿真后来到该界面

知识扩充:

先简单通俗的认识一下这个界面:

一、展示信息的部分

1.整个灰色区域——ESXI服务器的版本及相关信息

2.黄色区域的上半部分——是我们要访问的网址

二、可操作的部分

1.黄色左下角部分——按F2进入配置信息页面,如配置IP地址等、修改系统/视图日志等

需输入密码,此处镜像密码为空,enter即可

进入配置页面

EXSi配置菜单介绍

<1>:Configure Password 配置root密码,也就是管理员密码

<2>:Configure Lockdown Mode 配置锁定模式,启用锁定模式后,除vpxuser以外的任何用户都没有身份验证权限,也无法直接对ESXi执行操作。锁定模式将强制所有操作都通过本地控制台或授权的集中管理应用程序(vCenter Server)执行,可以防止远程用户直接登录到此主机。在启用锁定模式后,在vCenter Server中,使用root用户身份向数据中心添加ESXi主机时,会被拒绝。只有当ESXi主机已被vCenter Server管理后,此项才可用。

<3>:Configure Management Network 配置网络

<4>:Restart Management Network 重启网络,重启管理网络,不会改变原来配置的网络参数,但会导致短暂的网络中断及临时影响到正在运行的虚拟机。

<5>:Test Management Network 测试网络,测试网络连通性

<6>:Network Restore Options 还原配置,还原网络配置,执行Restore Network Settings后除DNS后缀以外的所有配置的内容都还原为初始值。

<7>:Configure keyboard 配置键盘

<8>:Troubleshooting Options 故障排查选项,此选项也可以做一些别的操作

<9>:View System Logs 查看系统日志,按数字键1至6,可查看不同类的日志信息。如果将主机添加到vCenter Server,则会显示vCenter Server Agent (vpxa)日志。查看日志信息时,可按回车键或空格键滚动查看消息,按 / 搜索文本,按H查看帮助,按Q键退出。

<10>:View Support Information VMware EXSi的支持信息,可以在右侧的概述里面看到

<11>:Reset System Configuration 回复出厂设置,所有的信息都将会被清除,包括设置的用户密码。以上信息来源于:搭建VMware ESXi6.7(带图解)-CSDN博客

2.黄色右下角部分——按F12关机 /重启系统

继续做题:

来到该页面后,看到http://192.168.8.112/

我们需要从浏览器进入到这个网址,从而进入到VMware ESXi

打开虚拟网络编辑器,选择仅主机模式,子网ip设置为192.168.8.0

打开dhcp设置,设置起始ip和结束ip

确定应用即可

打开虚拟机设置,确认应用刚配完的VMnet1(仅主机模式)即可

浏览器输入http://192.168.8.112/,进入到该界面即可。

用户名为root,密码为空,登陆成功

找到系统信息中的安装日期得到答案

答案:A

3.请分析ESXi服务器数据存储“datastore”的UUID是?

必要截图:

点击左边导航器的datastore1或者在右边界面点击datastore1

跳转到该页面找到答案

答案:65efb8a8-ddd817f6-04ff-000c297bd0e6

4.ESXI服务器的原IP地址?

必要截图:

还是这个

答案:192.168.8.112

5.ESXI服务器中共创建了几个虚拟机?

必要截图:

点击左侧导航栏到虚拟机,看到创建的虚拟机列表

答案:4

网站服务器

6.网站服务器绑定的IP地址为?

必要截图:

一共四个服务器,其中openwrt和rocketchat在后续的题目都有各自的部分

剩下data和www

很明显www是题目所说的网站服务器

打开www的电源,回答“我已复制”

进入到www界面,发现不知道账号密码,下一题就是问登陆密码,所以这一题有别的路径去做

在火眼中找到www服务器对应的虚拟机文件

知识扩充:

可以看到有两个vmdk文件,500b的vmdk相当于一个meta信息文件,有各种设置信息,真正虚拟机数据是存放在50G的www.1-flat.vmdk文件里的。www.1.vmdk只是个链接文件,用于vmfs锁定技术。

右键将-flat.vmdk添加为新检材

在分析结果中,找到网络信息下的IP地址得到答案

答案:192.168.8.89

7.网站服务器的登录密码为?

必要截图:

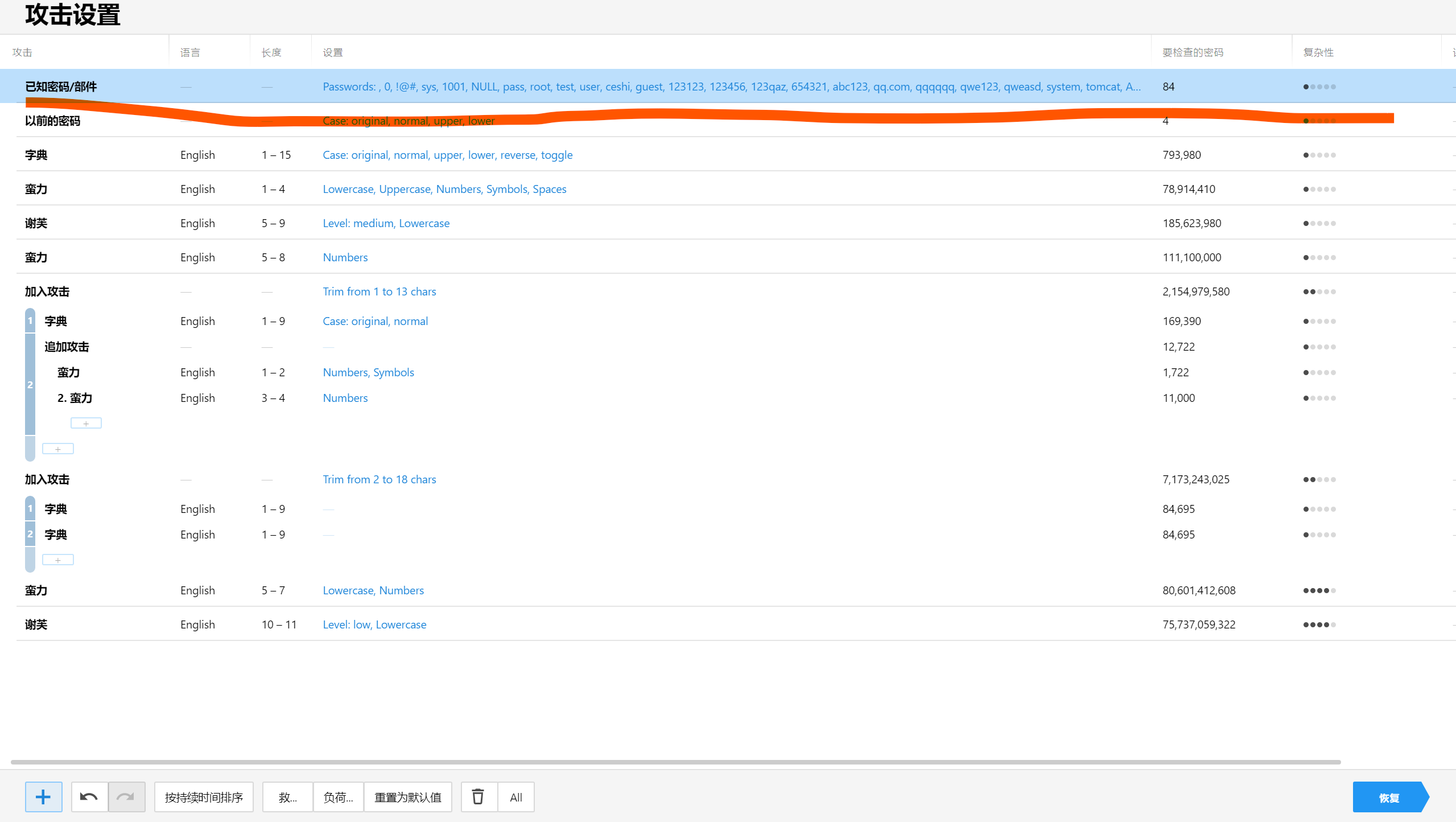

接上题,找到检材分区1etc目录下的shadow文件,准备爆破服务器的密码。

知识扩充:

linux /etc/shadow 文件知识👇

Linux /etc/shadow文件中的密码字段 加密密码生成 hash_linux怎么将正常的文字加密成hash值-CSDN博客

打开passware kit,点击浏览文件添加shadow

passware kit 使用教程👇

Passware Kit Forensic使用笔记-CSDN博客

选自定义设置,我们要利用赵某的commonPwd.txt常用密码字典来爆破。

逻辑:因为这是窝点内服务器,也是作为技术人员的赵某来使用的,所以密码大概率也在字典里。

点击➕

选择已知的密码/部件

将字典里的内容粘进去,一次最多99,最多爆两次也就爆出来了

添加攻击

添加后鼠标拖动到第一个,这样一会攻击的首要策略是咱们新添加的东西

点击右下角恢复

一次爆出

答案:qqqqqq

8.网站服务器所使用的管理面板登陆入口地址对应的端口号为:

必要截图:

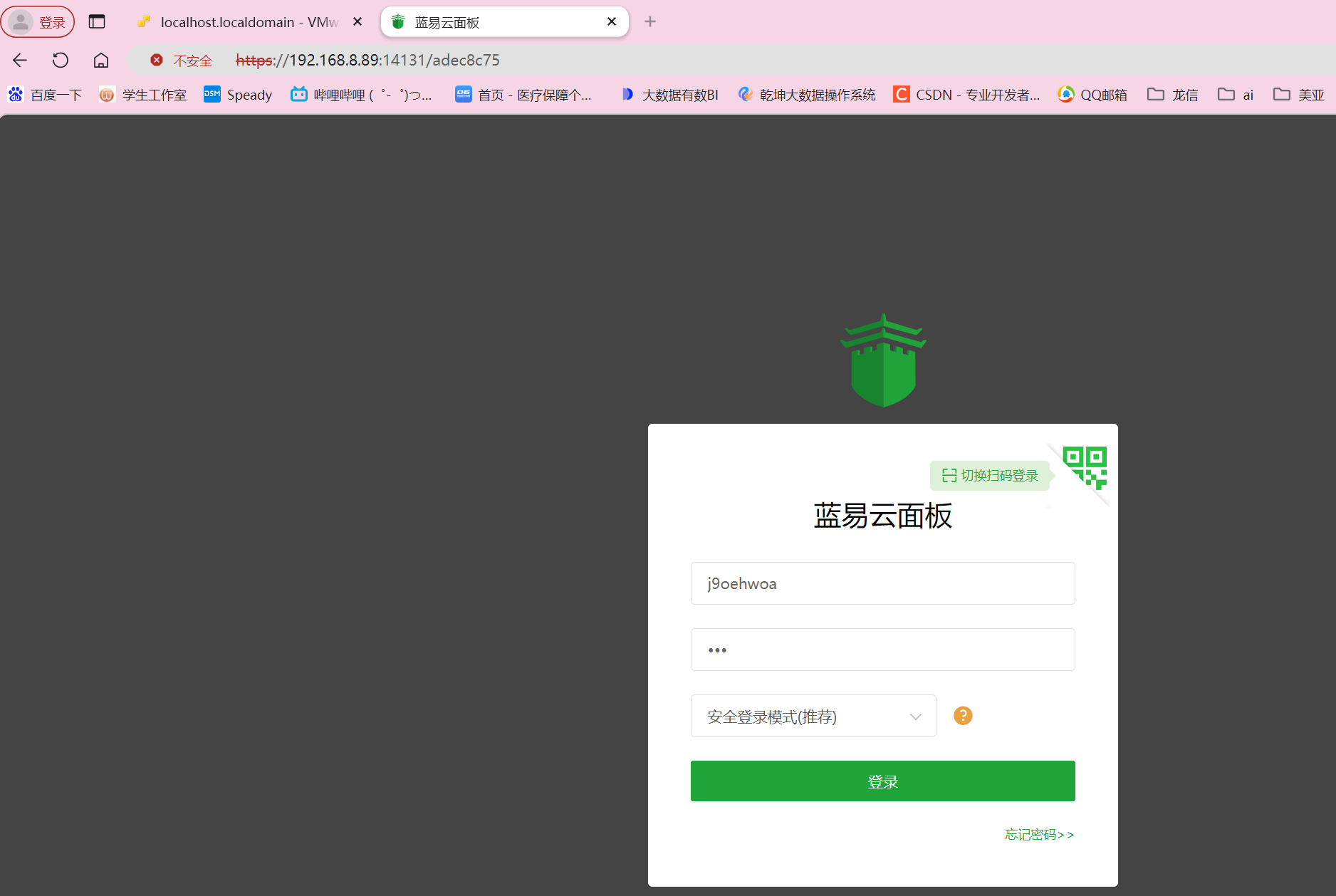

火眼分析出网站服务器的管理面板为宝塔面板,因此一会儿进入虚拟机用bt命令

账号root,密码qqqqqq登录成功

bt 14命令看到宝塔的网址,包括ip和端口

https://192.168.8.89:14131/adec8c75

账号:j9oehwoa,密码不知道

bt 5命令更改宝塔面板密码为www,顺手的事

答案:14131

9.网站服务器的web目录是?

思路:题目的意思是去找网站路径,即网站放在哪个目录下

必要截图:

输入账号密码登录宝塔面板

登录成功

日志中找到/webapp.zip

火眼中确认webapp目录下看到jar包以及启动脚本等文件确认为网站路径。

答案:/webapp

10.网站配置中Redis的连接超时时间为多少秒?

必要截图:

导出jar包

上题刚问完网站在哪,该题就考察网站配置,因此肯定在该目录下分析,而网站在jar包中,因此需要分析webapp下的jar包内容。

拿解压软件解压jar包

在ruoyi-admin\BOOT-INF\classes路径下的application.yml文件里找到答案

答案:10

11. 网站普通用户密码中使用的盐值为?

思路:接上题,继续分析jar包

必要截图:

用jadx打开jar包(雷电自带)

官方wp:

不算太好找

这里推荐的方法是直接搜索salt(盐),找到psw和salt,双击到代码处

观察到用于定义salt加密密码的函数encryPassWord

右键encryPassWord函数查找用例,即可看到具体的盐值是多少。

答案:!@#qaaxcfvghhjllj788+)_

12.网站管理员用户密码的加密算法名称是什么?

A. des

B. rsa

C. md5

D. bcrypt

必要截图:

这道题看一下官方的wp

我们需要先认识下各加密算法的特征

然后去看数据库中存储的实际的加密后的密码长什么样,符合哪个算法。

(首先说一下我最后navicat主机连上了没能连上数据库,但是我在这个过程中又学到了一些新东西)

先说一下我总结的连接这个数据库的要点。

连接ji-mei数据库要点(敬请指正):

1.首先需要打开两个虚拟机:

宝塔面板在www服务器

数据库在data服务器

2.服务器配网

宝塔面板看到数据库位置为192.168.8.142

应该需要将数据库所在的data服务器的ip配成192.168.8.142

宝塔面板所在的www服务器的ip保证前三段是192.168.8即可

3.保证启动mysql服务

我在刚开始尝试的时候,怎么都启动不了,后来看了下面这篇👇

宝塔面板mysql无法启动的问题_宝塔mysql启动不了-CSDN博客

复现

我在删除文件后确实成功启动宝塔面板mysql服务。

但是我在点击权限想要修改为所有人可以访问的时候提示连接数据库失败,不太清楚

4.启动数据库所在data服务器中的容器内的mysql

火眼看到mysql在data服务器中的docker容器内

命令:

Service docker start 启动docker容器(docker可替换,例如mysql)

docker ps -a 查看容器内信息

docker start id 通过容器内的对象的id来启动相应对象

再次输入docker ps -a 可以看到mysql状态从Exited变为Up,启动成功

5.输对数据库账号密码

navicat走ssh隧道连接

登录账号密码为root 123456(火眼重置)

ip addr看ip

ss -tunlp看sshd端口(这个不支持netstat -tunlp)

再连数据库

数据库账号密码为宝塔面板上的远程服务器账密:

root

my-secret-pw

火眼查看数据库信息:

由于navicat没连上我们就直接用火眼查看数据库信息,其实更方便

在sys user表里看到超级管理员的密码,符合bcrypt的密码特征:多个$隔开

答案:D

13.网站超级管理员用户账号创建的时间是?

必要截图:

接上题,同一个表,找到管理员对应的创建时间

答案:2022-05-09 14:44:41

谢谢观看❤

剩余服务器题目在我解决数据库连接问题后再继续推进🙏

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)